Ransomware kostte Universiteit Maastricht bijna twee ton: ‘we moesten wel betalen’

Plotseling, eind december, zat de Universiteit Maastricht op slot. Getroffen door ransomware. Nu, ruim een maand later, vertelt de universiteit het complete verhaal. Er is betaald, en ook het bedrag mag de buitenwereld weten.

Bijna twee ton betaald

Ransomware wordt in de volksmond ook wel gijzelsoftware genoemd. Het is een manier waarop kwaadwillenden computerbestanden onbruikbaar maken. ‘Alleen door te betalen kan je de toegang ertoe weer herstellen’, is het bericht dat aan het slachtoffer wordt gestuurd.

“We hebben 197.000 euro betaald”, vertelt Nick Bos, vice-voorzitter van het College van Bestuur van de universiteit. “Om precies te zijn ging het om 30 bitcoins tegen de dagkoers op 30 december.”

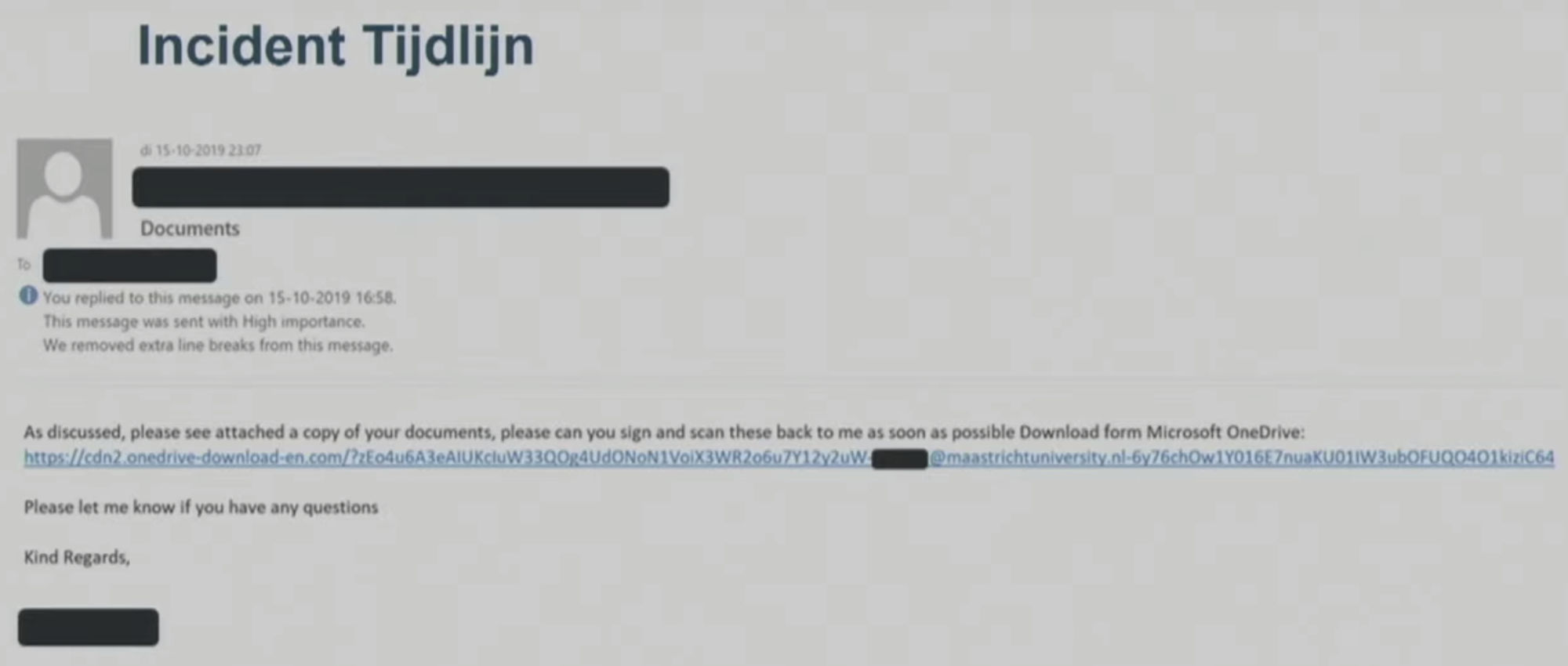

Patient zero, de eerste geïnfecteerde computer, is een laptop van een medewerker van de universiteit. Door op een ogenschijnlijk goedschikse link te klikken in een zogeheten phising mail kregen de aanvallers toegang tot het netwerk. Dat was op 15 oktober.

Daarop volgt een periode waarin er pogingen worden gedaan om volledige controle te verkrijgen over het interne universiteitsnetwerk. Uiteindelijk blijkt dat te lukken: bekende kwetsbaarheden in verouderde software konden door de aanvallers worden misbruikt. Het vervolg is bekend. Bestanden op slot, paniek op de IT-afdeling, en de universiteit tast diep in de buidel.

Wel of niet betalen?

De politie adviseert doorgaans om niet in te gaan op eisen van losgeld. “We zien dat het geld dat aan criminelen betaald wordt door hen opnieuw geïnvesteerd wordt in nieuwe manieren om nieuwe slachtoffers te maken”, vertelt Martijn Schuurbiers van het Team High Tech Crime (NHTCU) van de Nederlandse politie. “Door te betalen wordt de keten in stand gehouden.”

Maar Bos vertelt dat de universiteit simpelweg niet anders kon. “Het was een afweging tussen een betaling van een kleine twee ton of een disfunctionele universiteit voor minimaal een maand”. Geen lessen, geen onderzoek, duizenden medewerkers en studenten thuis. Dat maakt dat de beslissing snel was gemaakt: “we betalen”.

‘Russisch sprekende criminelen’

Wie er achter de aanval heeft gezeten is nog onduidelijk. De Nederlandse beveiliger Fox-IT, betrokken bij het onderzoek naar de hack, denkt dat het om een bij hen al jaren bekende Oost-Europeaanse groep gaat. Althans, dat is het vermoeden, omdat er Russische correspondentie is opgepikt.

“Wat we zien is dat deze groep sinds 2014 heel veel financiële instellingen heeft aangevallen”, vertelt Frank Groenewegen van Fox-IT. “Sinds 2017 is een shift te zien naar reguliere bedrijven en het gebruik van, vermoedelijk door hen ontwikkelde, ransomware.”

In een door Fox-IT opgesteld rapport onthult de Universiteit Maastricht dat er belangrijke lessen zijn geleerd. Een verhoogd bewustzijn rondom de gevaren van (phising) e-mail wordt genoemd. Maar ook het up-to-date houden van geïnstalleerde software, of redundantie in de opslag van backups. Lessen die wat ons betreft vooral een inkijkje geven in de veiligheidscultuur van voordat de aanval plaatsvond: niet best.

Volgens Bos heeft de cyberaanval geen invloed op de begroting van de universiteit. De operatie kon – min of meer toevallig – betaald worden met de verkoop van een belang in The Maastricht Forensic Insitute, een laboratorium voor forensisch onderzoek. Het hele symposium waarin details over de aanval naar buiten zijn gebracht, is terug te kijken op YouTube.

Iedereen heeft een mening

Onder de noemer Opinie schrijven we regelmatig over een spraakmakende podcast, video of tweetstorm.

We zijn het niet noodzakelijkerwijs eens met de spreker of schrijver, maar vinden het interessant genoeg om

te delen, duiden en ondertitelen.